المساهمة كمرشد في برنامج نمو للأمن السيبراني

الموقع دبي، الإمارات التاريخ 7 مارس 2024 المنظم جمعية عبدالله الغرير الإنسانية المستوى مبتدئ المدة 4 ساعات حول المساهمة لقد

الموقع دبي، الإمارات التاريخ 7 مارس 2024 المنظم جمعية عبدالله الغرير الإنسانية المستوى مبتدئ المدة 4 ساعات حول المساهمة لقد

اتخذت Google الخطوة التالية نحو مستقبل بدون كلمات مرور من خلال الإعلان عن وصول ميزة مفاتيح المرور. مفاتيح المرور هي حل جديد لمفتاح التشفير

مقدمة في الآونة الأخيرة، ظهر اكتشاف تسريب شيفرة المصدر الخاصة بـ Twitter على GitHub، وهي منصة على شبكة الإنترنت للتحكم

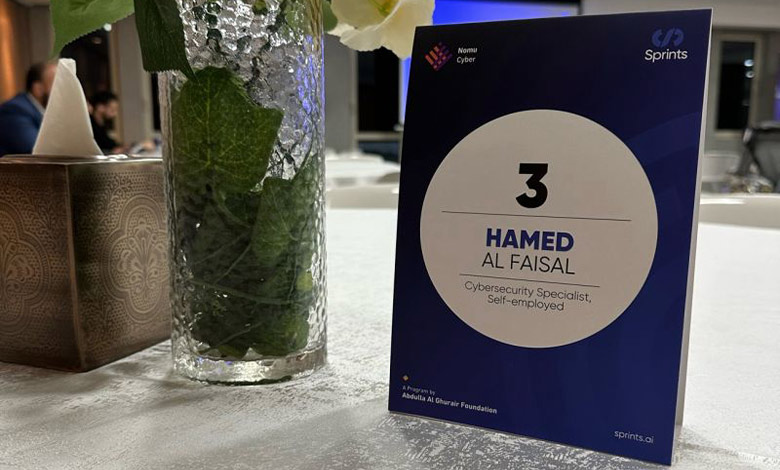

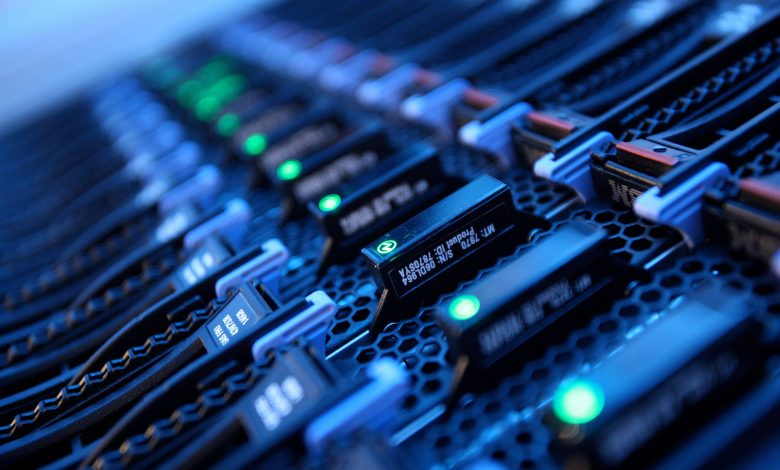

يتعبر فهم هندسة تصميم الشبكات احد اهم المحاور في هذه العملية٫ للأسف احد الأخطاء الشائعة عندتصميم الشبكات هي عدم وجود ادراك كاف لعملها٫ مما يؤدي الى تطبيق مفاهيم خاطئة لدىحمايتها، إضافةً الى دخول تجهيزات تقنيات المعلومات الغير تقليدية Non-traditional IT Assets حيز التنفيذمثل اقفال الابواب، الثلاجات واجهزة التلفاز الذكية على سبيل المثال لا الحصر، لهذا يجب اعتبار مقولة “Know the system “ مهمة جدا لحماية البنى التحتية،في النهاية لا نستطيع حماية مالا نعلم بوجوده. هندسة تصميم الشبكات يمكن تلخيصها في ثلاث نقاط اساسية وهي: تصميم المفهوم Conceptual design يستعرض تصميم المفهوم الصورة الكبيرة لتصميم الشبكة ويجب ان يكون شاملاً ليجيب بكل بساطة عنسؤال ما هو الغرض، ولماذا سيتم تصميم هذه الشبكة؛ عادةً يتم بناء الشبكات للحصول على وصول منظمللموارد ومشاركتها بناءاً على أهداف ورؤية المؤسسة المالكة لها. هذا التصميم يشتمل على المكونات الداخلية والخارجية لهذا النظام، سير البيانات Data flow، انظمة التشغيل،المخدمات Servers، ومعالجة العمليات الحرجة Critical core processing ما يعني ان هذا التصميم بعيد كلالبعد عن التفاصيل التقنية و اعداداتالانظمة وما هو الا تحديد للموارد والعناصر المطلوبة لبناء الشبكة ككل. في بعض الاحيان يتم اطلاق مصطلح مخطط الصندوق المغلق Closed box diagram على هذا النوع منالمخططات، حيث يستخدم لتوصيف الأنظمة بحسب فعاليتها Functionally. التصميم المنطقي Logical design

الموقع تركيا التاريخ 4 مايو 2022 المنظم ASSIAD المستوى مدخل المدة 4 ساعات حول الندوة في إطار التزامنا المستمر بتعزيز

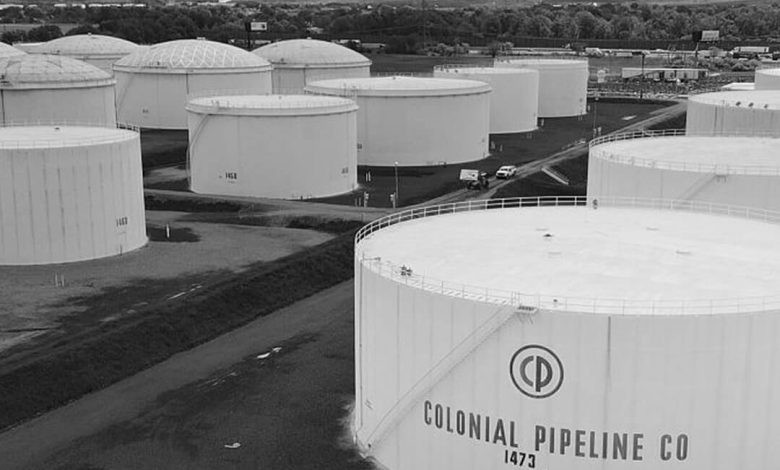

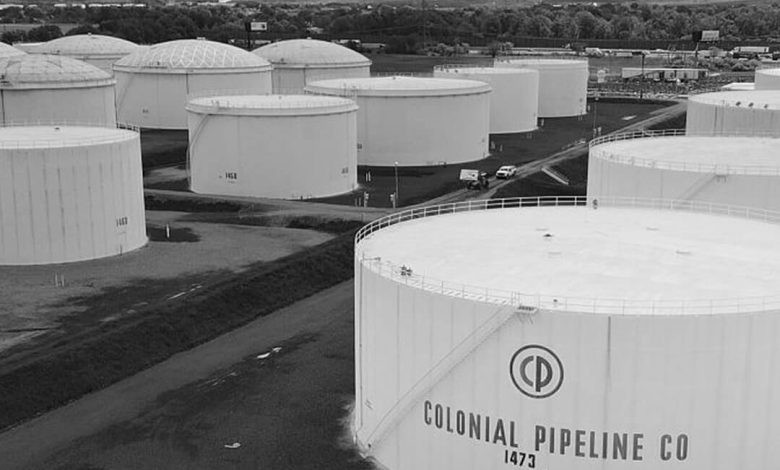

أوقفت شركة كولونيال بايبلاين Colonial Pipeline الأمريكية في السابع من مايو عملياتها بسبب تعرضها لهجوم سيبراني بوساطة برمجيات الفدية، استهدف

مقدمة تستمر الحمولات الضارة Malicious Payloads التي يتم تسليمها عبر هجمات التصيُّد الاحتيالي عن طريق البريد الإلكتروني في زيادة الوصول

الموقع دبي، الإمارات التاريخ 7 مارس 2024 المنظم جمعية عبدالله الغرير الإنسانية المستوى مبتدئ المدة 4 ساعات حول المساهمة لقد

اتخذت Google الخطوة التالية نحو مستقبل بدون كلمات مرور من خلال الإعلان عن وصول ميزة مفاتيح المرور. مفاتيح المرور هي حل جديد لمفتاح التشفير

مقدمة في الآونة الأخيرة، ظهر اكتشاف تسريب شيفرة المصدر الخاصة بـ Twitter على GitHub، وهي منصة على شبكة الإنترنت للتحكم

يتعبر فهم هندسة تصميم الشبكات احد اهم المحاور في هذه العملية٫ للأسف احد الأخطاء الشائعة عندتصميم الشبكات هي عدم وجود ادراك كاف لعملها٫ مما يؤدي الى تطبيق مفاهيم خاطئة لدىحمايتها، إضافةً الى دخول تجهيزات تقنيات المعلومات الغير تقليدية Non-traditional IT Assets حيز التنفيذمثل اقفال الابواب، الثلاجات واجهزة التلفاز الذكية على سبيل المثال لا الحصر، لهذا يجب اعتبار مقولة “Know the system “ مهمة جدا لحماية البنى التحتية،في النهاية لا نستطيع حماية مالا نعلم بوجوده. هندسة تصميم الشبكات يمكن تلخيصها في ثلاث نقاط اساسية وهي: تصميم المفهوم Conceptual design يستعرض تصميم المفهوم الصورة الكبيرة لتصميم الشبكة ويجب ان يكون شاملاً ليجيب بكل بساطة عنسؤال ما هو الغرض، ولماذا سيتم تصميم هذه الشبكة؛ عادةً يتم بناء الشبكات للحصول على وصول منظمللموارد ومشاركتها بناءاً على أهداف ورؤية المؤسسة المالكة لها. هذا التصميم يشتمل على المكونات الداخلية والخارجية لهذا النظام، سير البيانات Data flow، انظمة التشغيل،المخدمات Servers، ومعالجة العمليات الحرجة Critical core processing ما يعني ان هذا التصميم بعيد كلالبعد عن التفاصيل التقنية و اعداداتالانظمة وما هو الا تحديد للموارد والعناصر المطلوبة لبناء الشبكة ككل. في بعض الاحيان يتم اطلاق مصطلح مخطط الصندوق المغلق Closed box diagram على هذا النوع منالمخططات، حيث يستخدم لتوصيف الأنظمة بحسب فعاليتها Functionally. التصميم المنطقي Logical design

الموقع تركيا التاريخ 4 مايو 2022 المنظم ASSIAD المستوى مدخل المدة 4 ساعات حول الندوة في إطار التزامنا المستمر بتعزيز

أوقفت شركة كولونيال بايبلاين Colonial Pipeline الأمريكية في السابع من مايو عملياتها بسبب تعرضها لهجوم سيبراني بوساطة برمجيات الفدية، استهدف

مقدمة تستمر الحمولات الضارة Malicious Payloads التي يتم تسليمها عبر هجمات التصيُّد الاحتيالي عن طريق البريد الإلكتروني في زيادة الوصول